Rozwiązania firmy Check Point Technolgies do ochrony endpoint wpisują się w bardzo szeroką gamę oferty tej firmy obejmującej także: różnorodne sprzętowe i programowe systemy firewall realizujące funkcje ochrony sieci oraz rozwiązania bezpieczeństwa chmurowego. Silne strony rozwiązań tej firmy to bardzo szeroka oferta produktów spełniających wszelkie możliwe wymagania dotyczące zabezpieczeń informatycznych, zaintegrowane zarządzanie oraz renoma Check Point jako pioniera systemów bezpieczeństwa IT.

Rozwiązanie

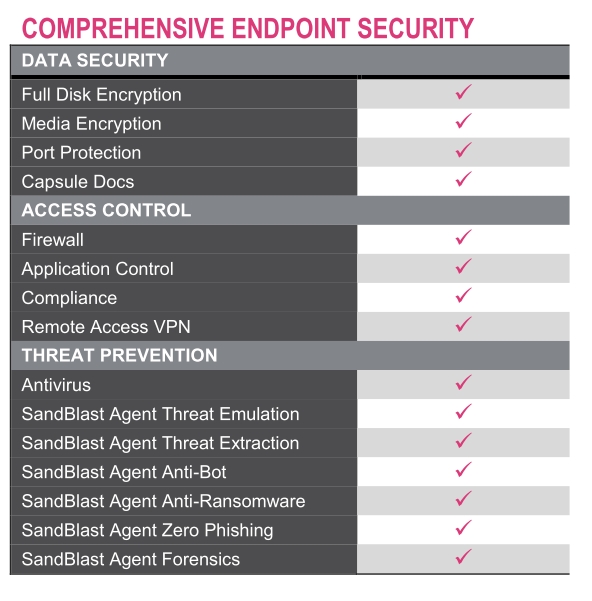

Administratorzy bezpieczeństwa za pośrednictwem jednej konsoli mogą: konfigurować reguły, zarządzać użytkownikami, analizować incydenty. Wszechstronny "dashoard" pozwala na pełną kontrolę wszystkich aspektow bezpieczeństwa systemów endpoint.

Ochrona "Zero-day" - SandBlast Agent - realizuje ochronę systemów endpoint oraz przeglądarek - w czasie rzeczywistym poprzez technologie: Threat Emulation, Threat Extraction, Anti-Bot i Zero Phishing.

Aktywna analiza incydentów - SandBlast Agent pozwala na pełen wgląd w historię zdarzeń generowanych przez maszyny endpoint, co obejmuje w szczególności: informacje o zainfekowanych plikach, uruchamianych procesach, zmianach w rejestrze i aktywności sieciowej.

Kontrola dostępu - Rozwiązania firewall (NGFW) firmy Check Point chronią systemy endpoint przed nieautoryzowanym dostępem. Moduł "Compliance Check" zapewnia zgodność polityki bezpieczeństwa z jej faktyczną implementacją. Systemy Remote Access VPN zapewniają bezpieczny dostęp zdalny.

Ochrona danych

- Funkcja pełnego szyfrowania (Full Disk Encryption) zabezpiecza dyski komputerów endpoint.

- Funkcja Media Encryption realizuje szyfrowanie mediów wymiennych.

- Funkcja Port control zabezpiecza porty i urządzenia zawnętrzne.

- Moduł Capsule Docs chroni dokumenty zapewniając tylko autoryzowanym użytkownikom.

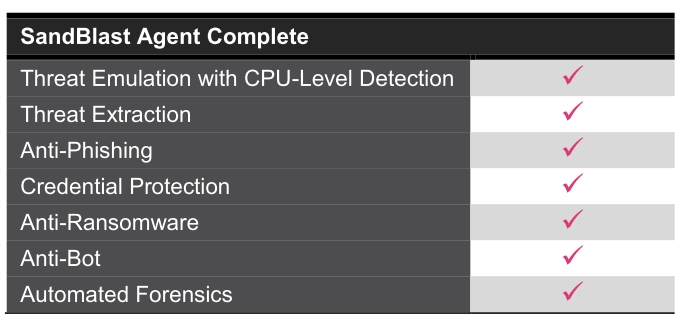

Check Point SandBlast Agent

Threat Extraction - realizuje dekonstrukcję plików pobranych z sieci, eliminując potencjalne zagrożenia. W przypadku wystąpienia złośliwego kodu (np makr) jest on usuwany, a bezpieczna wersja przekazywana użytkownikowi.

Threat Emulation (sandboxing) wykrywa złośliwe zachowanie poprzez emulację wykonania kodu w zamkniętym, wirtualnym, bezpiecznym środowisku.

Ochrona przed ransomwere - Moduł Anti-Ransomware stosuje analizę behawioralną w celu identyfikacji tego rodzaju złośliwego oprogramowania. Nie jest stosowana typowa dla oprogramowania antywirusowego analiza bazująca na sygnaturach, gdyż w w tym przypadku jest ona nieskuteczna. Wykryty ransomware jest poddany kwarantannie, a zaszyfrowane pliki automatycznie odtworzone.

Blokowanie ataków typu Zero-day phishing - Technika zapobiegania Zero-day phishing polega na dynamicznej analizie i metodach heurystycznych, które identyfikują i blokują dostęp do adresów serwerów phishingowych. Technika ta zapobiega wykradaniu haseł i poświadczeń bezpieczeństwa.

Identyfikacja i powstrzymanie infekcji - realizowana jest poprzez moduł Anti-Bot (działający w trybie lokalnym, podobny moduł dostępny jest też w wersji na NGFW), którego baza wiedzy aktualizowana jest poprzez serwisy ThreatCloud. Agent SandBlast identyfikuje i blokuje komunikację botów mallwarowych z serwerami "command and control", tak, że nawet w razie wystąpienia infekcji nie może się ona rozprzestrzeniać.

Wykorzystanie chmury - analiza podejrzanego oprogramowania realizowana jest nie bezpośrednio na systemie endpoint, lecz w chmurze publicznej lub prywatnej. Chmurowe środowiska obejmują platformy Windows, a analizie podlega ponad 40 typów plików, np: pdf, word/Excel/PowerPoint, wykonywalne, RTF, archiwa i inne.

Ochrona niezależnie od źródła pochodzenia danych - Agent SandBlast chroni systemy endpoint niezależnie od tego skąd pochodzą pobrane dane - z przeglądarki, dysków USB, linków i załączników e-mail, plików pobranych z serwerów wewnętrznych, itd.

Integracja z oprogramowaniem firm trzecich - Agent SandBlast współpracuje z oprogramowaniem bezpieczeństwa CheckPoint oraz innych firm - np. z produktami antywirusowymi. Współpraca jest w szczególności możliwa na poziomie analitycznym poprzez moduły dodatkowe SmartEvent i smartLog.

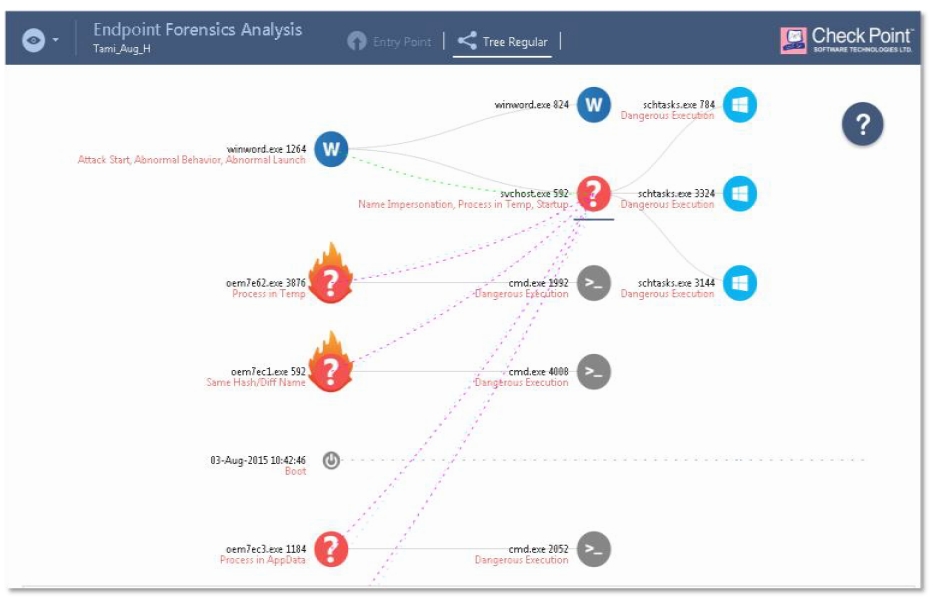

Analiza incydentów - W razie wykrycia ataku realizowana jest automatyczna analiza incydentu, która pozwala na określenie jego zasiegu oraz ograniczenie skutków a w przysżłości na zapobiegnięcie podobnym przypadkom. Dzięki zastosowaniu wyrafinowanych algorytmów analizy danych administrator bezpieczeństwa otrzymuje podsumowanie, które pozwala odpowiedzieć na następujące pytania:

- Jakie wrogie działania wykryto?

- W jaki sposób mallware przedostał się do infrastruktury?

- Czy i ewentualnie jakie zniszczenia spowodował mallware?

- Które systemy zostały zaatakowane?

Pełen wgląd w logi bezpieczeństwa

Agent SandBlast pozwala na prześledzenie kroków infekcji realizowanych przez mallware, nawet jeśli bazuje ono na atakach typu "zero-day". Monitorowanie obejmuje: modyfikowane lub usuwane pliki, uruchamiane procesy, zmiany w rejestrze, aktywność sieciową.

Raport generowany automatycznie zawiera:

- Szczegóły detekcji wykonanej przez moduły Anti-Bot, Threat Emulation, zintegrowane lub zewnętrzne AV

- Wykaz "zniszczeń" - wykradzione dane, zniszczone lub zaszyfrowane pliki, keylogging, itd.

- Analiza przyczyny włamania "root cause"

Schemat działań mallware przedstawiony zostaje w postaci grafu.

Kompletna ochrona endpoint

W przypadku urządzeń przenośnych istotna jest fizyczna ochrona przechowywanych na nich danych. Zgubiony lub skradziony laptop może stać się cennym źródłem danych dla osób niepowołanych. Dlatego ważnym ogniwem bezpieczeństwa jest odpowiednie zabezpieczenie urządzeń przenośnych. Zapewniają je moduły: Full Disk Encryption - szyfrujący cały dysk; Media Encryption & Port Protection - chronią nośniki wymienne oraz zabezpieczaja porty komputera; Remote Access VPN - zapewnia bezpieczne połączenie sieciowe z centralą; Capsule Docs zapewnia zarządzanie uprawnieniami do dokumentów, tak aby nie zostały one przekazane do osób nieuprawnionych.

W przypadku urządzeń przenośnych istotna jest fizyczna ochrona przechowywanych na nich danych. Zgubiony lub skradziony laptop może stać się cennym źródłem danych dla osób niepowołanych. Dlatego ważnym ogniwem bezpieczeństwa jest odpowiednie zabezpieczenie urządzeń przenośnych. Zapewniają je moduły: Full Disk Encryption - szyfrujący cały dysk; Media Encryption & Port Protection - chronią nośniki wymienne oraz zabezpieczaja porty komputera; Remote Access VPN - zapewnia bezpieczne połączenie sieciowe z centralą; Capsule Docs zapewnia zarządzanie uprawnieniami do dokumentów, tak aby nie zostały one przekazane do osób nieuprawnionych.

Full Disk Encryption - w sposób całkowicie przeźroczysty dla użytkownika szyfruje całą zawartość dysku komputera, co obejmuje także system operacyjny wraz z rejestrem i poświadczeniami użytkowników. Kontrola dostępu pozwalająca na odszyfrowanie danych następuję w fazie pre-boot co wyklucza ewentualne manipulacje włamywaczy.

Media Encryption & Port Protection - centralnie zarządzane zapewniają szyfrowanie mediów wymiennych takich jak ydski USB, CDC i DVD oraz kontrolę i ochronę portów USB komputerów przenośnych. Wszystkie akcja zwiazane z użytkowaniem portów i nośników są logowane.

Podsumowanie modułów funkcjonalnych znajduje się poniżej: